Ação global derruba 1.025 servidores usados para espalhar ransomware: Brasil é o segundo mais infectado

Operação Endgame 3.0 derrubou as redes por trás do Rhadamanthys, do trojan de acesso remoto Venom RAT e da botnet Elysium.

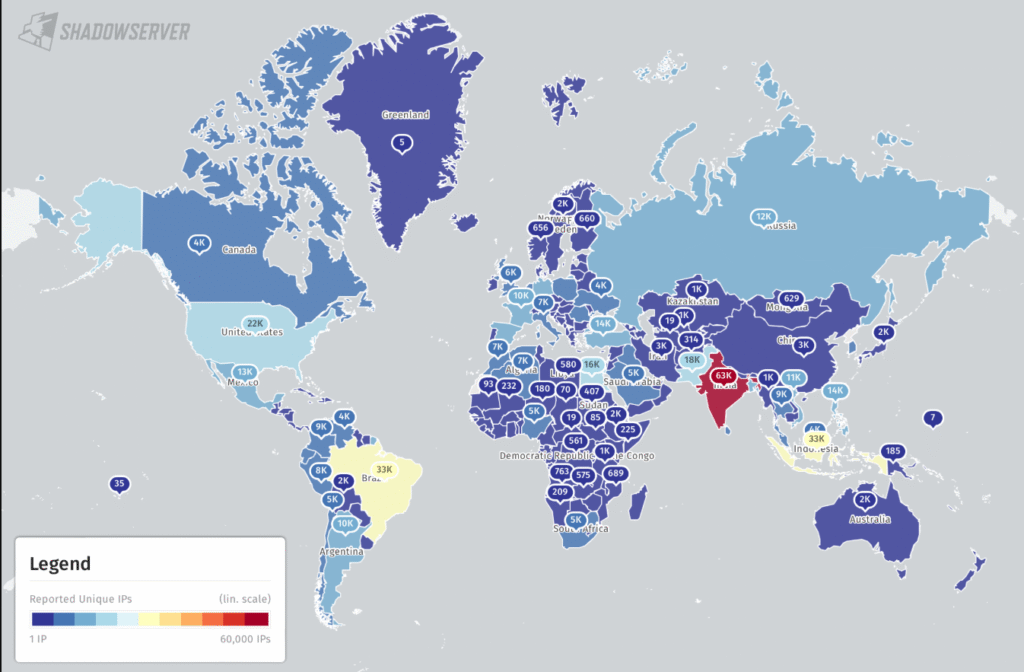

Uma ação coordenada pela Europol entre 10 e 13 de novembro desmantelou algumas das maiores infraestruturas de cibercrime em atividade no mundo, atingindo diretamente a cadeia inicial de ataques de ransomware. A terceira fase da Operação Endgame derrubou as redes por trás do infostealer Rhadamanthys, do trojan de acesso remoto Venom RAT e da botnet Elysium, estruturas usadas para roubo massivo de credenciais, acesso indevido a sistemas e apoio a campanhas de extorsão digital. O Brasil é o segundo país do mundo mais infectado, atrás apenas da Índia.

No total, mais de 1.025 servidores foram derrubados ou interrompidos em diversos países, 20 domínios foram apreendidos e o principal suspeito ligado ao Venom RAT foi preso na Grécia, em 3 de novembro. As autoridades também realizaram 11 mandados de busca em três países — Alemanha, Grécia e Holanda — como parte da ação.

Segundo a Europol, a infraestrutura agora desativada continha centenas de milhares de computadores infectados e milhões de credenciais roubadas. “Muitos dos usuários não tinham conhecimento de que seus sistemas estavam comprometidos”, afirmou a agência. A operação revelou ainda que o principal operador do Rhadamanthys tinha acesso a mais de 100 mil carteiras de criptomoedas pertencentes às vítimas, com potencial de prejuízos de milhões de euros.

A Shadowserver Foundation, que participou da operação, identificou 525.303 infecções únicas do Rhadamanthys entre março e novembro de 2025, espalhadas por 226 países e territórios. Ao todo, foram mais de 86,2 milhões de eventos de roubo de informação registrados no período, sendo cerca de 63 mil IPs localizados na Índia, 33 mil no Brasil.

Pesquisas recentes mostram que o Rhadamanthys evoluiu rapidamente. Uma análise da Check Point destacou que as versões mais novas do malware passaram a coletar impressões digitais de dispositivos e navegadores, além de incorporar técnicas avançadas para evitar detecção. A Shadowserver alertou ainda que o infostealer pode ter servido como vetor para instalação de outras famílias de malware, o que exige ações adicionais de limpeza por parte das vítimas.

A estratégia da Operação Endgame mira não apenas operadores finais de ataques, mas também seus habilitadores — como infostealers, botnets e brokers de acesso inicial. Para especialistas, esse foco em infraestruturas-chave amplia o impacto das ações.

As ações foram coordenadas a partir da sede da Europol, em Haia, com apoio de mais de 100 agentes de segurança da Austrália, Canadá, Dinamarca, França, Alemanha, Grécia, Holanda e Estados Unidos. A agência também forneceu suporte analítico, rastreamento de criptomoedas e perícia digital. Eurojust, por sua vez, atuou na execução de mandados de prisão e ordens de investigação.

Participaram do esforço conjuntos policiais e autoridades judiciais de 11 países, além de mais de 30 parceiros públicos e privados, incluindo Cryptolaemus, Shadowserver, Proofpoint, Lumen, Abuse.ch, HaveIBeenPwned, Trellix e Bitdefender.

A Europol recomendou que possíveis vítimas verifiquem se seus computadores foram comprometidos por meio dos serviços disponibilizados pelas autoridades: politie.nl/checkyourhack e haveibeenpwned.com.

A operação também incluiu ações direcionadas a usuários de serviços criminosos: a polícia enviou mensagens diretas solicitando informações sobre o uso de infostealers e expôs serviços ilegais que falharam no cumprimento de suas promessas dentro do próprio site da Operação Endgame.